Las buenas prácticas en ciberseguridad, que tienen un impacto positivo duradero, deben estar arraigadas en las rutinas diarias y considerarse una parte fundamental de su flujo de trabajo.

Todo viaje tiene que empezar en algún sitio, y empieza aquí.

Nos complace presentar el primer artículo de nuestra serie de tres partes sobre Buenas Prácticas en Ciberseguridad: una guía completa diseñada para iniciar su andadura con una lista de comprobación detallada y útil.

Seguridad DevSecOps

El número de tecnologías que se decida implantar es irrelevante; el eslabón más débil de la cadena siempre será el factor humano, y éste debe ser el punto de partida de cualquier proyecto de I+D. DevSecOps aplicación.

Uno de los aspectos más importantes de DevSecOps implica cuestionar la forma en que los equipos de seguridad tradicionales se integran en el conjunto de la empresa. Cambiar los hábitos y concienciar a todos los niveles de una empresa no son tareas fáciles y requieren un enfoque descendente si se quieren modificar ciertas actitudes.

A continuación se recomiendan prácticas específicas para su aplicación:

Romper barreras con los campeones de la seguridad

Para que la seguridad sea eficaz, hay que incluir las cuestiones de seguridad (y una mentalidad de seguridad) lo antes posible en el proceso de entrega del software. Una forma de hacerlo es mediante campeones de seguridad.

Campeones de seguridad son miembros de un equipo que ayudan a tomar decisiones sobre cuándo y cómo abordar cuestiones de seguridad. Actúan como portavoces de la seguridad de un producto o equipo concreto, y también ayudan a priorizar los fallos de seguridad de su equipo o área.

Algunas de las tareas más importantes de un campeón de seguridad son:

- Hacer hincapié en las cuestiones de seguridad en todos los equipos.

- Evangelizar una mentalidad de seguridad.

- Garantizar que la seguridad no bloquea los desarrollos o revisiones activos.

- Poder de decisión.

- Trabajar con el equipo de AppSec en estrategias de mitigación.

- Colaboración con QA y Testing.

- Redacción de pruebas (desde pruebas unitarias hasta pruebas de integración).

- Asistencia en el desarrollo de entornos CI.

Formación y mejora de las capacidades del equipo

Cualquier programa DevSecOps de éxito invertirá en una buena formación y desarrollo profesional para su equipo.

La formación debe basarse en los objetivos, políticas y normas de seguridad del software de la empresa, y los métodos de aprendizaje deben ser flexibles y adaptados. Para fomentar y desarrollar un buen equipo de seguridad, las organizaciones deben proporcionar a los nuevos empleados formación adecuada y las herramientas necesarias para realizar correctamente su trabajo, contribuyendo así al éxito de la publicación de software seguro.

Implicar a especialistas en seguridad y DevOps, formar a las organizaciones para mejorar las habilidades y la concienciación de los equipos, es esencial para mantener la confianza de los consumidores. Una buena formación garantiza que las normas se apliquen correctamente.

La cultura lo es todo

El mero hecho de contar con los procedimientos y tecnologías DevSecOps adecuados no bastará para conseguir nada si la cultura de la empresa no permite que esos procesos y tecnologías se utilicen correctamente.

Tradicionalmente, el equipo de seguridad ha sido un obstáculo para el rendimiento de la liberación. Se ha convertido en el “Departamento del No” y, como resultado, se les excluye con el tiempo, creando una espiral de división entre equipos que se refuerza a sí misma. DevSecOps pretende derribar estas barreras y evitar que la seguridad ignore a toda la empresa a la hora de implantar políticas o herramientas.

Una vez que DevSecOps se adopta plenamente, ya no existe un “Equipo de Seguridad”, sino un mentalidad de seguridad que evoluciona constantemente en toda la empresa.

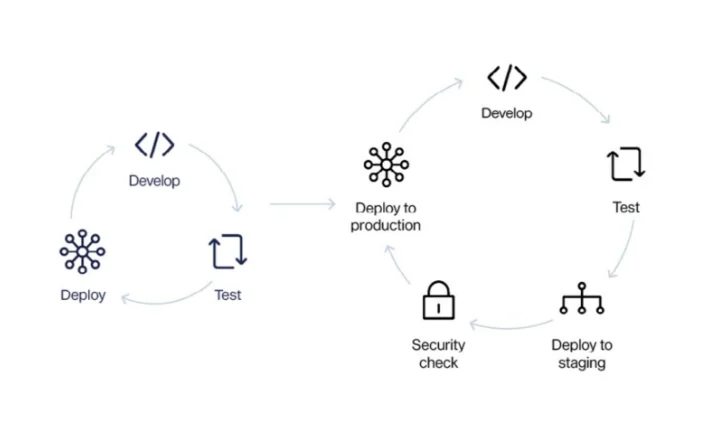

Integración de procesos

Integrar la seguridad de la información en el desarrollo ágil permite a las organizaciones disponer de un flujo de trabajo completamente seguro en cada etapa del ciclo de vida de desarrollo de software.

En las metodologías ágiles, la integración de la seguridad debe comenzar en la fase más temprana posible, que en la mayoría de los casos es la fase de definición de requisitos. Esta metodología trata de reducir el coste de implantación de la seguridad.

Echa un vistazo a las integraciones de Faraday

Control de versiones, metadatos y orquestación

En un mundo automatizado, el cambio es la única constante, y el cambio debe ser a la vez coherente y rastreable. Para rastrear todos los cambios, hay que asegurarse de que existe un control de versiones adecuado e inmutable.

Para permitir una recuperación rápida, cada acción necesita una versión para que pueda gestionarse del mismo modo que el código fuente. Una vez convertida en metadatos, las operaciones del equipo pueden rastrear un cambio y aplicar métricas.

La orquestación de software no sólo proporciona una metodología repetible para desplegar la infraestructura, sino que también proporciona una gran cantidad de metadatos relacionados con cualquier tarea. Estos metadatos no sólo pueden ser utilizados por la propia orquestación del software, sino también como fuente autorizada para las herramientas integradas. Una vez acoplada al control de versiones, la orquestación del software se convierte en una potente fuente de información para todos los equipos operativos.

¿Formación, servicios de red teaming o escaneado continuo? Tenemos lo que necesita. Solicite más información.