Nuestro equipo de investigación sobre seguridad estudia activamente las vulnerabilidades de las tecnologías más utilizadas, con especial atención a la infraestructura de redes y los sistemas integrados.

A lo largo de 2024, nuestros investigadores informaron de múltiples problemas de seguridad que afectaban a los routers Vigor de DrayTek. Estos descubrimientos se divulgaron de forma responsable y se asignaron CVE cuando procedía, lo que contribuyó a mejorar la seguridad tanto de los proveedores como de los usuarios.

Las vulnerabilidades que se indican a continuación se identificaron mediante análisis manual e investigación de seguridad, y abarcan mecanismos de autenticación, implementaciones criptográficas y servicios de red básicos.

CVE-2024-41334: Falta de validación de certificados SSL en los routers DrayTek, permitiendo a los atacantes cargar módulos APPE desde servidores no oficiales, lo que lleva a la ejecución de código arbitrario.

CVE-2024-41335: Comparación de contraseñas en tiempo no constante en los routers DrayTek, permitiendo a los atacantes obtener potencialmente información sensible a través de ataques de tiempo.

CVE-2024-41336: Almacenamiento inseguro de contraseñas en routers DrayTek, donde las contraseñas se almacenan en texto plano.

Generación predecible de códigos 2FA: Varios routers Vigor de DrayTek generan el código de autenticación en dos pasos de forma predecible, permitiendo a los atacantes saltarse esta medida de seguridad. (CVE denegado)

CVE-2024-41338: Derivación de puntero nulo en el servidor DHCP de varios dispositivos DrayTek, lo que permite a los atacantes causar una denegación de servicio (DoS) a través de una solicitud DHCP.

CVE-2024-41339: Un problema en el punto final de carga de configuración CGI de varios dispositivos DrayTek permite a los atacantes cargar un módulo de kernel diseñado, lo que lleva a la ejecución de código arbitrario.

CVE-2024-41340: Un problema en varios dispositivos DrayTek permite a los atacantes cargar módulos de APP Enforcement a través del punto final de actualización de firmas, lo que lleva a la ejecución de código arbitrario.

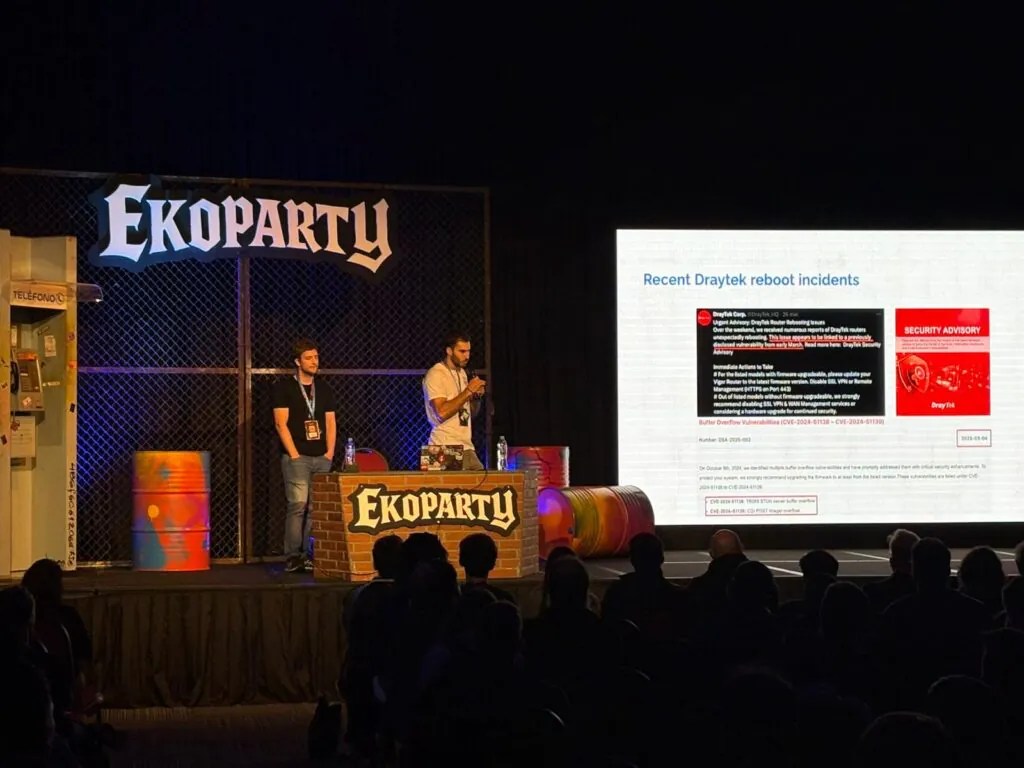

CVE-2024-51138: Un desbordamiento de búfer basado en pila en el servidor TR-069 STUN de los routers DrayTek permite a un atacante remoto ejecutar código arbitrario con privilegios elevados.

CVE-2024-51139: El desbordamiento de enteros en el manejo de peticiones CGI POST de los routers DrayTek permite a un atacante remoto ejecutar código arbitrario a través de una cabecera Content-Length manipulada.

Desbordamiento del búfer de cJSON: Vulnerabilidad de desbordamiento de búfer que afecta a los dispositivos inteligentes Tuya. Asignación de CVE pendiente.

CVE-2026-21639: El desbordamiento de búfer basado en pila en el protocolo inalámbrico airMAX permite a un actor malicioso dentro del alcance Wi-Fi lograr la ejecución remota de código en los dispositivos Ubiquiti afectados.

CVE-2026-21638: El desbordamiento de búfer basado en pila en el protocolo inalámbrico airMAX permite a un actor malicioso dentro del alcance Wi-Fi lograr la ejecución remota de código en los dispositivos Ubiquiti afectados.