Seguridad en el Día de la Marmota

¿Te acuerdas de “El día de la marmota”? ¿Una película atemporal sobre un meteorólogo cínico que se encuentra atrapado en un bucle temporal, reviviendo el mismo día una y otra vez hasta que aprende el valor de la bondad y el altruismo? Pues bien, resulta que aplicar una estrategia de seguridad sólida también consiste en iterar y mejorar con el tiempo.

Hasta ahora, en el primero y segundo partes de esta serie de prácticas de ciberseguridad, hemos hablado de la importancia de la formación y la mejora de las capacidades de los equipos, del factor humano y de cómo interactúan los distintos equipos entre sí. Sin embargo, ninguno de estos elementos existe de forma aislada.

Hoy en día, consideramos la seguridad como un bucle sin fin, que integra los procesos de desarrollo tradicionales de principio a fin, combinando la integración continua y la entrega continua con revisiones de código, análisis de vulnerabilidades y evaluaciones de riesgos, esfuerzos que tradicionalmente se pasaban por alto y se dejaban de lado hasta las últimas fases de un proyecto.

Con marcos como el Norma OWASP de verificación de la seguridad de las aplicaciones (ASVS), o listas de sensibilización estándar como la siempre popular Los 10 principales riesgos para la seguridad de las aplicaciones web de OWASP, o el Los 25 puntos débiles más peligrosos del software CWE, Ahora disponemos de una base de conocimientos sobre vulnerabilidades que debería ser la base de cualquier estrategia de ciberseguridad. No cabe duda de que tenemos los conocimientos, pero ¿cómo hacer buen uso de ellos e integrarlos en nuestro ciclo de vida único?

Sun Tzu dijo, “Conoce al enemigo y conócete a ti mismo en cien batallas, y nunca estarás en peligro”.” Sin embargo, ¿basta con conocer las tácticas, técnicas y procedimientos en bruto? ¿Podemos conocer las vulnerabilidades más comúnmente explotadas y aun así ser presa de un atacante? ¿Nos limitamos a cumplir la normativa o buscamos una estrategia única adaptada a las necesidades de seguridad de la organización?

Seguridad a la izquierda

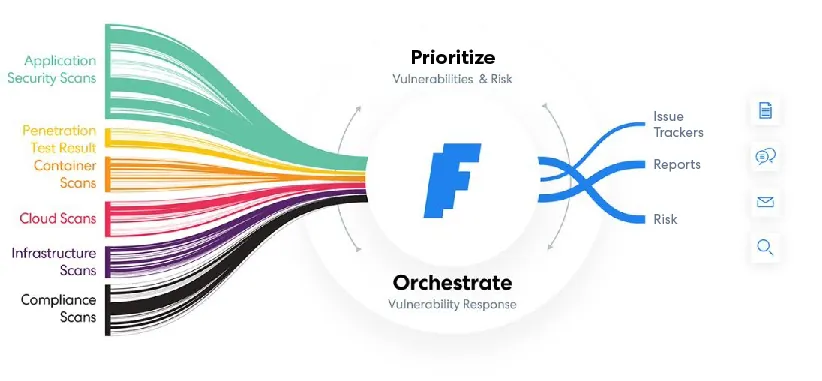

Integrar la seguridad en el proceso de desarrollo significa dividir los complejos procesos en ciclos manejables, permitiendo la cooperación entre Desarrollo, Seguridad y Operaciones. aprovechando el poder de automatización e integración continua. A plataforma de gestión de vulnerabilidades trabajar en tándem con herramientas de análisis de seguridad nos permite normalizar, seguir e identificar posibles problemas antes de que resulten cada vez más caros.

A veces se considera erróneamente que la seguridad obstruye el rendimiento de un equipo de desarrollo, añadiendo sobrecarga a una disciplina complicada y de ritmo rápido. Incluso con la llegada de seguridad ágil metodologías, sigue requiriendo flexibilidad y adaptabilidad por parte de todos los implicados para crear una cultura que se adapte a las necesidades de la empresa, reservando al mismo tiempo tiempo tiempo tiempo y presupuesto para clasificar y solucionar las vulnerabilidades.

Detectar y mitigar las vulnerabilidades en su origen ofrece una ventaja táctica en el panorama actual de las amenazas. Mediante la recopilación de métricas y registros, podemos crear cuadros de mando completos que los responsables de la toma de decisiones pueden entender y utilizar de un vistazo, proporcionando una forma directa de definir las necesidades empresariales en evolución sin sacrificar la seguridad. Además, podemos definir un comportamiento “normal” de referencia para nuestras aplicaciones, un santo grial que los ingenieros de detección pueden adoptar rápidamente definiendo umbrales de alerta, priorizando los eventos de registro y las fuentes, y escalando los problemas recién descubiertos que, de otro modo, se perderían entre el ruido cotidiano.

Integrar la seguridad como piedra angular del ciclo de vida de nuestras operaciones sólo es posible con una mentalidad transversal de colaboración e integración. Todos los equipos y miembros son responsables de dar una respuesta rápida y mesurada a los problemas que surjan durante las pruebas continuas y automatizadas. Sin embargo, ¿cómo gestionamos nuestros hallazgos y evitamos la siempre temida fatiga de alerta a medida que recopilamos más información?

Desplazar la seguridad hacia la derecha

Trasladar la seguridad a las fases más tempranas del desarrollo pretende detectar las vulnerabilidades desde el principio. Es una idea excelente en teoría, pero difícilmente realizable sin fallos en el mundo real. Por eso a menudo consideramos análisis del tiempo de ejecución y del entorno de producción igualmente importante.

Cuando trasladar la seguridad al final del ciclo de vida del desarrollo, Con la llegada de las aplicaciones distribuidas nativas de la nube, necesitamos capacidad de observación y supervisión cuando tratamos con contenedores, microservicios y toda una miríada de bloques de construcción que se autoescalan y son dinámicos por naturaleza. Con la llegada de las aplicaciones distribuidas nativas de la nube, necesitamos capacidad de observación y supervisión cuando tratamos con contenedores, microservicios y toda una miríada de bloques de construcción que se autoescalan y son dinámicos por naturaleza.

Los actores de las amenazas buscan constantemente nuevas formas de explotar los sistemas vulnerables, y considerar la seguridad como una metodología estática o algo que puede hacerse “una sola vez” no podrá hacer frente a la sofisticación de los adversarios persistentes que forman parte de este cambiante panorama de la seguridad. No es raro que Amenaza persistente avanzada (APT) actores a llevar semanas o incluso meses en etapas de Descubrimiento, Movimiento Lateral, Recolección, Mando y Control, y Exfiltración. Si no nos centramos en escenarios y riesgos reales, podríamos tener una falsa sensación de seguridad al probar únicamente nuestras aplicaciones e infraestructuras en un entorno controlado.

Creación de una estrategia de ciberseguridad

Esta serie de tres partes sobre buenas prácticas de ciberseguridad abarca algunos elementos fundamentales para desarrollar una estrategia y una arquitectura de seguridad sólidas. Podemos destacar la exploración automatizada, las pruebas automatizadas (estáticas y dinámicas), el endurecimiento, la gestión de secretos, la seguridad como código y la inteligencia sobre amenazas. Profundicemos en cada uno de ellos, ¿de acuerdo?

- Exploración automatizada de vulnerabilidades y pruebas continuas

En el pasado, innumerables organizaciones han abordado ingenuamente la gestión de vulnerabilidades como una actividad puntual. Por el contrario, ahora aceptamos ampliamente que repetibilidad, reutilización y coherencia son tres elementos clave de un enfoque DevSecOps saludable. Se recomienda y es necesario un proceso continuo de detección y validación de vulnerabilidades, priorizándolas y abordándolas en función de la gravedad definida.

- Codificación segura: SAST, DAST y mucho más

A medida que el proceso de desarrollo evoluciona y los distintos componentes de nuestro pipeline se unen en una única compilación, confiamos en Pruebas estáticas de seguridad de las aplicaciones (SAST) para detectar puntos débiles triviales (pero peligrosos) del software. Esta metodología de pruebas de caja blanca nos ayuda a analizar e identificar posibles vulnerabilidades en nuestro código fuente lo antes posible. Incluso cuando los desarrolladores están debidamente formados y son conscientes de los riesgos de seguridad más críticos, a medida que la base de código aumenta, resulta cada vez más difícil mantener una superficie de ataque restringida sin recurrir a pruebas y procesos de análisis automatizados. Tan importante como SAST, tenemos Pruebas dinámicas de seguridad de las aplicaciones (DAST), una metodología de caja negra que pretende imitar el comportamiento de un usuario malintencionado. Observamos cómo se comporta nuestra aplicación cuando encuentra entradas inesperadas en tiempo de ejecución simulando ataques comúnmente conocidos y utilizando técnicas sofisticadas como el fuzzing.

Tan importante como SAST, tenemos Pruebas dinámicas de seguridad de las aplicaciones (DAST), una metodología de caja negra que pretende imitar el comportamiento de un usuario malintencionado. Observamos cómo se comporta nuestra aplicación cuando encuentra entradas inesperadas en tiempo de ejecución simulando ataques comúnmente conocidos y utilizando técnicas sofisticadas como el fuzzing.

- Endurecimiento de aplicaciones y hosts

Por reducir la superficie de ataque, Si no lo hacemos, limitamos las posibilidades del atacante y le obligamos a intentar técnicas más elaboradas y ruidosas. Enfocar el endurecimiento como un asunto de múltiples capas y en profundidad puede darnos una alerta temprana y tiempo suficiente para contener y mitigar un compromiso potencial antes de que comience. Cualquier característica de una aplicación que no sea necesaria o que no esté lista para la producción debe eliminarse, junto con los mensajes de depuración detallados innecesarios o las cuentas de desarrollo que tuvieron acceso durante el diseño y la codificación iniciales.

La misma lógica se aplica a endurecimiento de hosts y servidores, aplicando el el principio del menor privilegio para todas las cuentas, la aplicación de una clara separación de funciones, la eliminación de los servicios y programas que no se utilicen y la aplicación adecuada de parches a nuestra pila de programas. antes de pasar al prime-time.

- Gestión de secretos

Los secretos deben ser accedidos o generados bajo demanda, y los métodos específicos de autenticación deben ser previamente auditados. Ya sea una clave API, un token de acceso o información de inicio de sesión, separar la lógica de nuestro código de la información confidencial pueden contener una posible fuga de datos. Atrás quedaron los días en los que se necesitaba una solución de gestión de secretos interna, ya que los principales proveedores de servicios en la nube ofrecen una gestión de secretos sincronizada y cifrada.

-Seguridad como código

En Seguridad como código (SaC), definimos pruebas, configuraciones, políticas y exploraciones repetibles que permiten la supervisión continua, el intercambio de conocimientos y la responsabilidad distribuida. A menudo definimos nuestros Infraestructura como código (IaC) para ayudar a SaC a desplegar entornos de forma más rápida y coherente. Nos aseguramos de que todas las mejores prácticas se apliquen a nuestros entornos desde su creación. A medida que las canalizaciones y los flujos de trabajo se vuelven cada vez más complejos, es esencial automatizar el gestión y aprovisionamiento de recursos informáticos.

- Inteligencia sobre amenazas

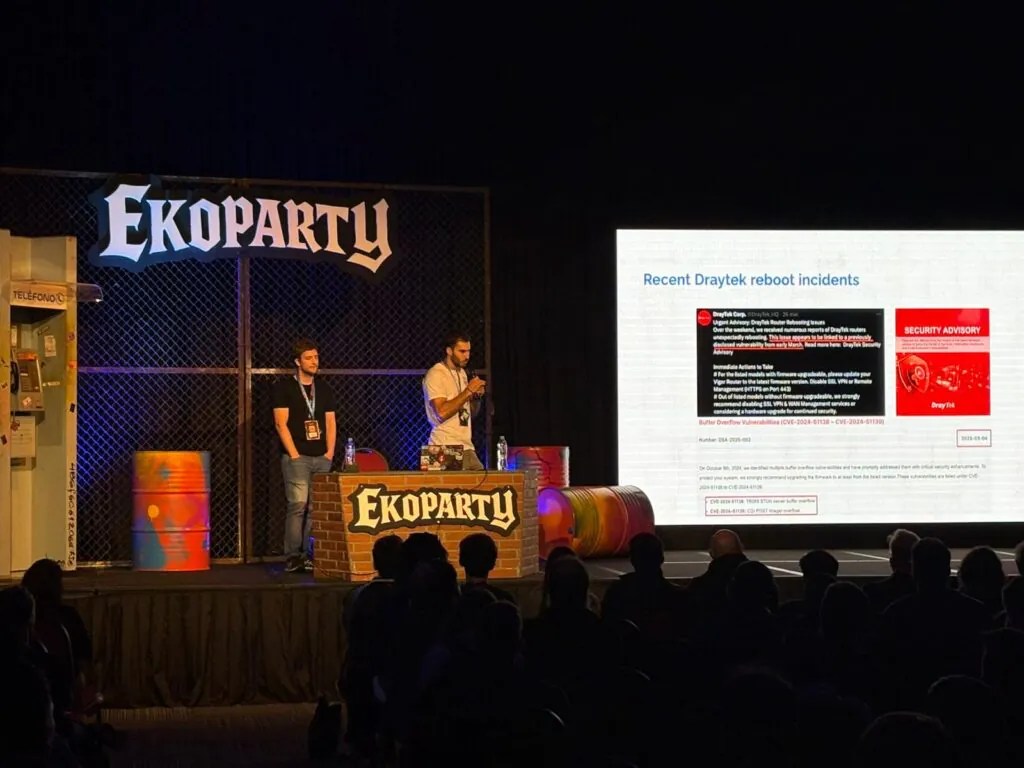

Las vulnerabilidades pueden permanecer latentes y sin detectarse durante largos periodos de tiempo. A veces ni siquiera las consideramos un riesgo hasta que un agente de amenazas o un atacante experto las explota. Es necesario comprender el panorama actual de las amenazas, las tendencias del sector y las vulnerabilidades explotadas in the wild por distintos grupos. No todos los modelos de amenazas se construyen igual, y necesitamos conocer en detalle a los actores de amenazas a los que podríamos enfrentarnos en un futuro próximo. Disponemos de metodologías aceptadas por la industria, como MITRE ATT&CK y MITRE D3FEND, que nos ayudan a emular tácticas y técnicas específicas del adversario, poniendo a prueba nuestras capacidades de detección en escenarios controlados.

Las buenas prácticas de seguridad van de la mano de automatización, integración y colaboración. Tan dinámico como es el panorama de las amenazas, así debe ser nuestra estrategia. Con más de 26.000 vulnerabilidades notificadas el año pasado, ahora es más importante que nunca cambiar la seguridad de izquierda a derecha, y luego en todas partes.

Buenas prácticas en ciberseguridad Parte 1 & Parte 2

¿Formación, servicios de red teaming o escaneado continuo? Tenemos lo que necesita. Solicite más información.