Cada año, la Ekoparty nos recuerda por qué amamos lo que hacemos.

Nos preparamos con la misma energía de siempre: para reencontrarnos con la comunidad, compartir lo que investigamos, aprender de otros y, claro... hackear un poco.

Armamos nuestro stand, recibimos clientes, amigos y curiosos, y creamos espacios donde se puede hablar de ciberseguridad, compartir un café y dejar que las ideas fluyan.

Pwnearon nuestro CTF, y nos animamos a participar en más de un desafío.

Aprovechamos cada charla, cada pausa y cada after como una oportunidad para conectar.

Antes de que abriera oficialmente la Eko, comenzamos con lo que más nos gusta: ensuciarnos las manos.

En nuestro formación “Investigación práctica de vulnerabilidades”, Compartimos metodologías y herramientas para investigar vulnerabilidades reales, desde la exploración inicial hasta la explotación controlada.

Durante dos días, participantes de toda la región trabajaron junto a nuestro equipo, analizando código, descubriendo fallos y aprendiendo cómo transformar la búsqueda de bugs en conocimiento aplicable.

Como otros años, llevamos al escenario el resultado de meses de investigación y desarrollo.

Nuestro equipo de Research tuvo la oportunidad de cerrar el año compartiendo los hallazgos y aprendizajes más relevantes.

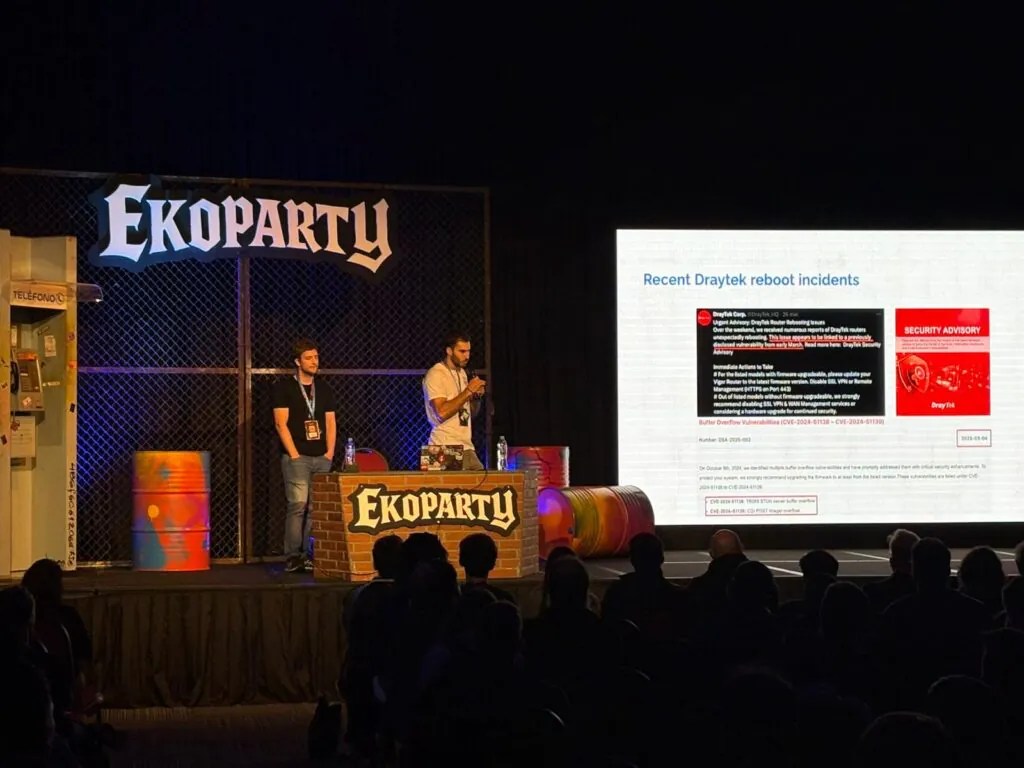

“El eslabón perdido: Los nuevos RCE de Draytek completan la cadena”, Gastón Aznarez & Octavio Ogianatiempo

Una charla imperdible, desde el hallazgo de la vulnerabilidad hasta su explotación, con demostraciones y la cadena completa de extremo a extremo.

También exploró su vínculo con los incidentes masivos de reinicio de dispositivos Draytek en marzo de 2025, sugiriendo que la explotación real podría ya estar ocurriendo.

Nos recordó la importancia de la transparencia en la investigación de seguridad embebida y el impacto que puede tener compartir conocimiento con la comunidad.

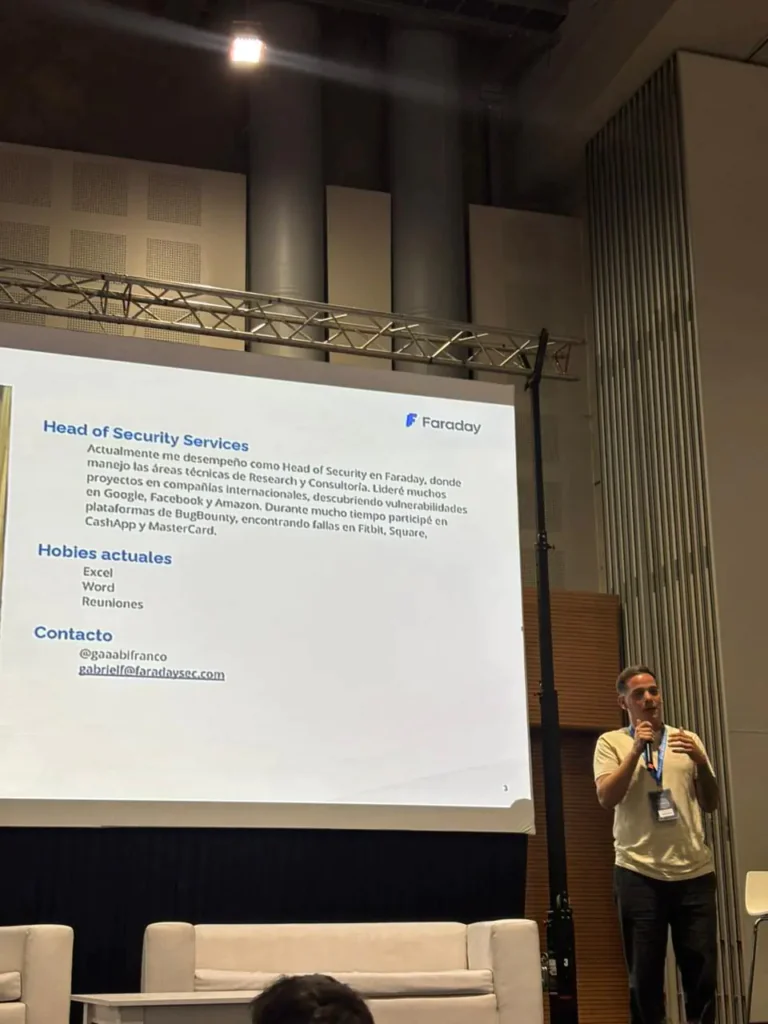

“Más allá del escaneo: Automatizando la gestión de vulnerabilidades” - Gabriel Franco, Responsable de Seguridad

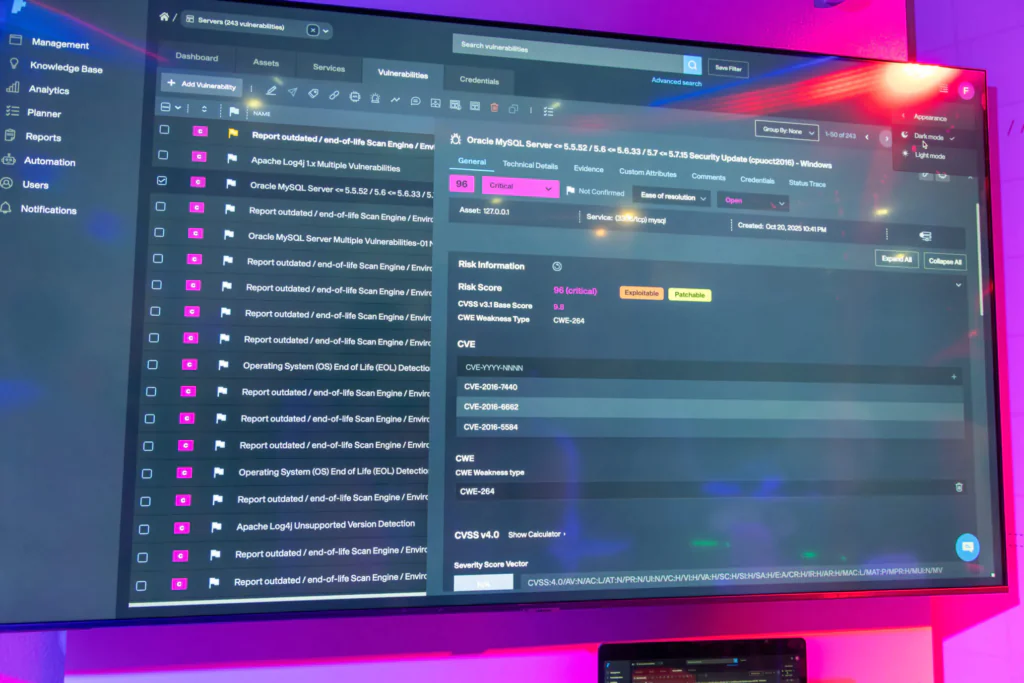

Un recorrido sobre cómo la automatización puede convertir hallazgos en decisiones más rápidas y efectivas, integrando tecnología y talento humano.

Aprendimos cómo un equipo de seguridad puede automatizar diferentes fases del monitoreo continuo apoyándose en herramientas públicas e inteligencia artificial: desde el reconocimiento hasta el análisis de vulnerabilidades.

Incluso con equipos reducidos, descubrimos que es posible construir un modelo de Seguridad continua eficiente, combinando herramientas de código abierto con automatización inteligente.

Durante esta edición presentamos oficialmente Doggie, un dispositivo de código abierto diseñado para experimentar de forma segura con el sistema Bus CAN de los autos modernos.

Doggie permite conectar, observar y entender cómo se comunican los distintos módulos del vehículo, abriendo la puerta a investigaciones más profundas sobre ciberseguridad automovilística.

El proyecto -nacido del trabajo de nuestro equipo de investigación- está disponible para toda la comunidad en GitHub, con guías, documentación y tutoriales.

Durante la Eko, muchos asistentes se llevaron su primer Doggie, lo probaron en vivo en el Aldea del pirateo de coches y se sumaron a la comunidad que ya está contribuyendo con ideas y mejoras.

Consulta el repositorio Doggie

Más allá del código, hubo encuentros, anécdotas y risas: un cartel callejero con vida propia, un after “intervenido al estilo Faraday”, y almuerzos con amigos y CISOs que acompañan nuestra evolución año tras año.

Cada Eko nos impulsa a seguir creciendo.

A conectar investigación, tecnología y comunidad.

A demostrar que la seguridad no se trata solo de proteger, sino también de entender, experimentar y compartir.

Gracias a todos los que pasaron por el stand, participaron, hackearon, charlaron o simplemente se acercaron a saludar.

Nos vemos en la próxima Eko, con más investigación, más ideas y más ganas de seguir hackeando juntos.

Soluciones en Ciberseguridad ofensiva, tecnología y talento. Habla con nuestros expertos.

Ekoparty 2025: otra edición, nuevas conexiones y la misma pasión por el hacking

Cada año, la Ekoparty nos recuerda por qué amamos lo que hacemos.

Nos presentamos con la misma energía de siempre: dispuestos a volver a conectar con la comunidad, compartir nuestras investigaciones, aprender de los demás y, por supuesto... hackear un poco.

Montamos nuestro stand, dimos la bienvenida a clientes, amigos y curiosos, y creamos ese espacio característico de Faraday en el que la seguridad, el café y las ideas fluyen con naturalidad.

Nuestro CTF fue pwned, y nosotros mismos nos unimos a más de un desafío.

Aprovechamos cada charla, cada pausa y cada fiesta posterior como una oportunidad para conectar.

Antes de que la Ekoparty diera el pistoletazo de salida oficial, empezamos con lo que más nos gusta: ensuciarnos las manos. En nuestra “Investigación práctica de vulnerabilidades” de formación, compartimos metodologías y herramientas para investigar vulnerabilidades del mundo real, desde la exploración inicial hasta la explotación controlada.

Durante dos días, participantes de toda la región trabajaron codo con codo con nuestro equipo, analizando código, encontrando fallos y aprendiendo a convertir la investigación de vulnerabilidades en conocimientos prácticos.

Como cada año, subimos al escenario para compartir los resultados de meses de investigación y desarrollo.

Nuestro equipo de investigación tuvo la oportunidad de clausurar el año presentando sus últimos resultados y conclusiones.

“El eslabón perdido: Los nuevos RCE de Draytek completan la cadena”

Una charla excepcional que recorrió el camino completo desde el descubrimiento de la vulnerabilidad hasta su explotación, incluyendo demostraciones en vivo y la cadena completa de extremo a extremo.

También exploró su conexión con los incidentes masivos de reinicio de dispositivos Draytek en marzo de 2025, lo que sugiere que la explotación en el mundo real puede estar ocurriendo ya.

Un poderoso recordatorio de por qué es importante la transparencia en la investigación sobre seguridad integrada y de cómo compartir los resultados puede fortalecer a la comunidad.

“Más allá del escaneo: Automatización de la gestión de vulnerabilidades” - Gabriel Franco, Jefe de Seguridad

Una inmersión en profundidad en cómo la automatización puede convertir los hallazgos en decisiones más rápidas e inteligentes, tendiendo un puente entre la tecnología y la experiencia humana.

Exploramos cómo los equipos de seguridad pueden automatizar distintas fases de la supervisión continua utilizando herramientas públicas e IA, desde el reconocimiento hasta el análisis de vulnerabilidades.

Incluso los equipos pequeños pueden Seguridad continua combinando herramientas de código abierto con automatización inteligente.

“RedTeaming Everywhere (Romper todo sin mirar atrás)” - Hack the Talent Zone, Gabriel Franco

Nuestro Jefe de Seguridad compartió su experiencia y los retos a los que se enfrentan hoy en día las empresas de seguridad ofensivas.

El mensaje clave: no tengas miedo de sumergirte en esta disciplina.

Desde metodologías y herramientas del mundo real hasta el lado humano de las operaciones ofensivas: campañas de phishing, aplicaciones backdoored y mucho más.

En la charla también se habló de cómo la IA está reconfigurando el futuro de la piratería informática, qué buscan las empresas de ciberseguridad en los nuevos talentos y consejos prácticos para cualquiera que se inicie en el Red Teaming.

En la Ekoparty de este año, lanzamos oficialmente Doggie, un dispositivo de código abierto construido para experimentar de forma segura con la Bus CAN de los vehículos modernos.

Doggie permite a los usuarios conectar, observar y comprender cómo se comunican los módulos de los vehículos, lo que abre nuevas posibilidades a la investigación sobre ciberseguridad en automoción.

Nacido de nuestra investigación interna, el proyecto está ahora abierto a la comunidad en GitHub, con guías completas, documentación y tutoriales.

Durante Eko, muchos asistentes consiguieron su primer Doggie, lo probaron en directo en el Aldea del pirateo de coches, y unirse a la creciente comunidad que ya contribuye con ideas y mejoras.

👉Consulta el repositorio Doggie

Más allá del código, hubo historias, risas y momentos compartidos: una señal de tráfico con mente propia, una fiesta posterior “hackeada a la manera Faraday” y largos almuerzos con amigos y CISO que han formado parte de nuestro viaje durante años.

Cada Ekoparty nos empuja a seguir creciendo, conectando investigación, tecnología y comunidad.

Demostrar que la seguridad no consiste sólo en proteger, sino también en comprender, experimentar y compartir.

Gracias a todos los que se pasaron por aquí, participaron en una charla, piratearon o simplemente vinieron a saludarnos.

Nos vemos en el próximo Eko, con más investigación, más ideas y la misma pasión por hackear juntos.

¿Soluciones intensivas de Ciberseguridad, servicios de red teaming o escaneado continuo? Le tenemos cubierto. 🚀⚡