Los routers son fundamentales en las redes modernas, ya que actúan como puerta de enlace entre los dispositivos locales e Internet. Su posición estratégica los convierte en un objetivo atractivo para los atacantes que buscan un acceso persistente, la interceptación de datos o una mayor explotación de las redes internas. A pesar de su importancia, muchos routers adolecen de firmware obsoleto, seguridad deficiente y falta de parches.

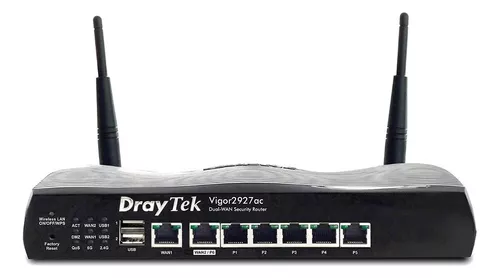

Draytek, en particular, llamó nuestra atención debido a su uso generalizado en entornos de pequeña oficina/oficina en casa (SOHO) y a su formato de firmware propietario, que dificulta el trabajo de los investigadores de seguridad. Nuestro objetivo era analizar y aplicar ingeniería inversa al firmware de Draytek con el fin de desarrollar herramientas para investigar y proteger mejor estos dispositivos. Nuestra investigación descubrió múltiples problemas de seguridad, incluyendo mecanismos de autenticación débiles, actualizaciones inseguras de módulos del kernel y oportunidades persistentes de puertas traseras. A continuación se ofrece un resumen de nuestros principales hallazgos:

CVE-2024-41335: Comparación de contraseñas en tiempo no constante.

Los routers Vigor afectados utilizan versiones inseguras de las funciones strcmp y memcmp para comparar credenciales, permitiendo potencialmente a los atacantes obtener información sensible a través de ataques de temporización.

CVE-2024-41336: Almacenamiento inseguro de contraseñas.

Los routers Vigor afectados almacenan las contraseñas en texto plano, lo que permite a los atacantes con memoria o acceso físico volcar las credenciales.

CVE no asignado: Generación de código 2FA predecible.

Los routers Vigor afectados generan códigos de autenticación de segundo factor de inicio de sesión WAN de forma predecible. Los códigos pueden calcularse conociendo el tiempo transcurrido desde el arranque, lo que permite a un atacante eludir esta medida de seguridad. Por ejemplo, un atacante puede forzar un reinicio explotando otras vulnerabilidades como CVE-2024-41338.

CVE-2024-41338: Desviación de puntero NULL del servidor DHCP.

Los routers Vigor afectados contienen una vulnerabilidad de desviación del puntero NULL, que permite a los atacantes provocar un ataque de denegación de servicio (DoS) a través de una solicitud DHCP manipulada.

Los routers Vigor afectados permiten cargar módulos de kernel a través del punto final CGI utilizado para restaurar configuraciones guardadas. Los atacantes pueden explotar esta característica indocumentada para cargar un módulo de kernel crafteado, obteniendo la ejecución de código arbitrario.

Los routers Vigor afectados permiten la carga de firmas arbitrarias de APP Enforcement. Estas firmas se implementan utilizando módulos del kernel, lo que permite a los atacantes obtener la ejecución de código arbitrario.

Los routers Vigor afectados no validan los certificados SSL cuando descargan firmas de aplicación APP desde servidores Draytek, lo que permite a los atacantes instalar módulos APPE falsificados desde servidores no oficiales. Dado que estas firmas se implementan utilizando módulos del kernel, el control de este proceso de actualización conduce a la ejecución de código arbitrario.

CVE-2024-51138: Desbordamiento del búfer del servidor STUN TR069.

Los routers Vigor afectados contienen una vulnerabilidad de desbordamiento de búfer basada en pila en la funcionalidad de análisis de URL del servidor STUN TR069. Un atacante remoto puede ejecutar código arbitrario mediante el envío de una solicitud no autenticada, lo que lleva a un compromiso completo del sistema. Tenga en cuenta que cuando el TR069 y el servidor STUN están habilitados, se espera que el router esté detrás de una puerta de enlace NAT.

CVE-2024-51139: Desbordamiento de enteros en POST de CGI.

Los routers Vigor afectados contienen una vulnerabilidad de desbordamiento de enteros en el manejo del analizador CGI de la cabecera ’Content-Length“ de las peticiones HTTP POST. Dado que este valor se utiliza para asignar memoria para los datos de la solicitud, también puede dar lugar a un desbordamiento de heap. La explotación de este fallo puede permitir a un atacante remoto no autenticado ejecutar código arbitrario en el router, lo que podría comprometer completamente el sistema.

Las versiones de firmware afectadas conocidas son:

CVE-2024-41334 a CVE-2024-41338 y generación de código 2FA:

Vigor165/166 antes de 4.2.6

Vigor2620/LTE200 antes de 3.9.8.8

Vigor2860/2925 antes de 3.9.7

Vigor2862/2926 antes de 3.9.9.4

Vigor2133/2762/2832 antes de 3.9.8

Vigor2135/2765/2766 antes de 4.4.5.1

Vigor2865/2866/2927 antes de 4.4.5.3

Vigor2962/3910 antes de 4.3.2.7

Vigor3912 antes de 4.3.5.2

CVE-2024-41339 y CVE-2024-41340:

Vigor165/166 antes de 4.2.7

Vigor2620/LTE200 antes de 3.9.8.9

Vigor2860/2925 antes de 3.9.8

Vigor2862/2926 antes de 3.9.9.5

Vigor2133/2762/2832 antes de 3.9.9

Vigor2135/2765/2766 antes de 4.4.5.1

Vigor2865/2866/2927 antes de 4.4.5.3

Vigor2962/3910 antes de 4.3.2.8/4.4.3.1

Vigor3912 antes de 4.3.6.1

CVE-2024-51138 y CVE-2024-51139:

Vigor2620/LTE200 antes de 3.9.9.1

Vigor2860/2925 antes de 3.9.8.3

Vigor2862/2926 antes de 3.9.9.8

Vigor2133/2762/2832 antes de 3.9.9.2

Vigor2135/2765/2766/2763 antes de 4.4.5.5

Vigor2865/2866/2927 antes de 4.4.5.8

Vigor2962/3910 antes de 4.3.2.9/4.4.3.2

Vigor3912 antes de 4.4.3.2

Vigor2915 antes de 4.4.5

Vigor1000B antes de 4.4.3.2

Vigor2952 antes de 3.9.8.5

Vigor3220 antes de 3.9.8.5

Para obtener más información sobre estas vulnerabilidades y su explotación, consulte nuestra DEFCON 32 HHV y Ekoparty 2024 charlas. En futuros posts, compartiremos más detalles sobre CVE-2024-51138 y CVE-2024-51139, que no se incluyeron en estas charlas.

¿Formación, gestión de vulnerabilidades, servicios de red teaming o escaneado continuo? Le tenemos cubierto. ⚡